Fox-IT verhoogt beveiliging van klanten door preventie, detectie, respons en intell

Bedrijven moeten anders gaan denken over de digitale beveiliging van hun gegevens en systemen, stelt Hendrik Schimmelpenninck van der Oye van Fox-IT. ‘Toegegeven, eentjes en nulletjes zijn weinig tastbaar, maar onachtzaamheid heeft grote consequenties. Dus waar je hekken en camera’s kunt neerzetten, moet je dat doen.’

Vaak ondernemen bedrijven pas actie als ze gehackt worden – te laat dus. ‘Als je je it-beveiliging goed op orde hebt, merk je er niet veel van en kun je nonchalant worden. Omgekeerd, als je net gehackt bent, wil je alles beveiligen. Wij helpen bedrijven de kwetsbaarheden in hun digitale infrastructuur te achterhalen en een balans te vinden tussen mitigatie en acceptatie’, zegt Hendrik Schimmelpenninck van der Oye. Fox-IT maakt dit inzichtelijk in rapportages waarmee management en beheerder verder kunnen. Uiteindelijk doel: verbeteren van de beveiliging en vergroten van de bewustwording binnen organisaties.

Gehackt door klant vriendelijkheid

Vaak wanen bedrijven zich ten onrechte veilig achter hun firewall. ‘E-mail komt daar wel doorheen, de organisatie in. Dan is phishing een veelgebruikte methode om medewerkers iets te laten doen wat ze niet moeten doen en zo gegevens of een ingang te verkrijgen. Bijvoorbeeld door hen te leiden naar een internetpagina die lijkt op de eigen intranetpagina.’ Dergelijke vormen van social engineering komen steeds meer voor. ‘Iemand doet zich voor als medewerker en vraagt de klantenservice of receptie om zijn wachtwoord omdat inloggen zogenaamd niet lukt. Als dan te behulpzaam wordt gereageerd, kan iemand zo het netwerk op. Digitale beveiliging betreft dan ook niet alleen technologie, maar ook mensen en procedures.’

Penetratietest

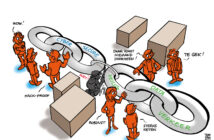

Fox-IT verhoogt de beveiliging van zijn klanten aan de hand van vier stappen: preventie, detectie, respons en intell, oftewel het verzamelen van gegevens over (externe) aanvallers en dreigingen. ‘Je probeert aanvallen natuurlijk zo veel mogelijk te voorkomen, maar als ze binnenkomen, is het zaak dat je het merkt en weet wanneer het gebeurd is. En dat je vervolgens nadenkt over hoe je op zo’n aanval reageert, welke acties je onderneemt. Tot slot is het van belang om als bedrijf te weten wat er speelt op internet, om in te kunnen schatten of je een potentieel doelwit bent.’

Een van de methoden die Fox-IT hanteert in de preventiesfeer, is de penetratietest. ‘Als we erin slagen binnen te komen, kunnen we zien welke informatie of wachtwoorden te achterhalen zijn. Dat kunnen we doen voor een systeem, maar ook organisatiebreed. Bij red teaming voeren we in opdracht van de klant een realistische hackaanval uit om te zien of we bijvoorbeeld bij een SCADA-omgeving (voor procesbesturing, red.), financiële of managementdata kunnen komen of ons toegang kunnen verschaffen tot bepaalde ruimten. Dan halen we echt alle middelen uit de kast en dat kan het blue team van de klant heel veel inzicht geven. Bijvoorbeeld wat zij als verdedigers wel en niet gemerkt hebben van de aanval.’

Cloud is hip, maar organisaties beseffen vaak niet de risico’s

Opslaan in de cloud is hip, maar organisaties beseffen vaak niet de risico’s. ‘Belangrijke vragen zijn: bij wie/waar staan de data, wie is verantwoordelijk voor het beheer, wie kunnen er bij de gegevens? De verkeersstromen van de eigen organisatie lopen niet meer alleen intern en richting klanten of leveranciers, maar gaan over het internet en daarmee langs alle tussenliggende providers. Als je kiest voor een cloudoplossing, moet je ook je beveiliging daarop instellen.’ Overigens noemt Hendrik Schimmelpenninck van der Oye de cloud een prima oplossing, mits bedrijven er bewust en veilig mee omgaan. ‘Punt is dat mensen het gemak willen. Hoe ongebruiksvriendelijker, hoe veiliger, maar dan ontstaan andere risico’s doordat mensen bijvoorbeeld hun wachtwoorden op een briefje schrijven en dit bij hun computer bewaren. Als beveiliger is het zaak om mee te denken met de medewerkers en de organisatie om oplossingen te kunnen aandragen die aansluiten bij de manier van werken – ook wanneer er gebruik wordt gemaakt van een cloudoplossing. Uiteindelijk heeft een aanvaller maar één ingang nodig, terwijl je als beveiliger alles moet dichtzetten.’