De industrie is aan de beurt

Hackers hebben de grote vruchten tussen het laaghangend fruit, in casu de banken en verzekeraars, inmiddels geplukt. Die hebben zich vervolgens een stuk beter beveiligd. Dus gaat de hacker, net als ‘gewone’ inbrekers, op zoek naar nieuwe wegen van de minste weerstand, naar waar het meest te halen is. En dan komen ze onder meer uit bij de industrie. Marcel van Oirschot van Fox-IT luidt de noodklok. En met hem vele anderen, zoals het ministerie van Veiligheid en Justitie, het NCSC en ABN AMRO.

- Uit onderzoek blijkt dat acht van de tien industriële bedrijven al zijn gehackt.

- ‘Kennis van de gevaren is in die sector nog heel basic.’

- ‘Machinebouwers hebben nauwelijks geld over voor een ervaren ict’er.’

- ‘Een virusscanner en een goede back-up zijn echt niet voldoende.’

Fox-IT gecertificeerd door de AIVD

Fox-IT gecertificeerd door de AIVD

Als je bij Fox-IT in Delft naar binnen wilt, moet je je eerst identificeren bij de slagboom, dan aanbellen bij een camerabewaakte deur en daarna melden bij een receptionist die om je paspoort vraagt. En wil je een foto maken, dan staat er direct een beveiliger naast je, om poolshoogte te nemen. Een bedrijf gespecialiseerd in cybersecurity moet toch vooral bevreesd zijn voor inbraken via de glasvezelkabel en niet via de voordeur? ‘Window dressing? Je laat je niet knippen door een kapper met lang en vet haar; dat effect speelt natuurlijk mee. Maar wij zijn als ABDO-bedrijf (Algemene Beveiligingseisen voor Defensieopdrachten, red.) gecertificeerd door de AIVD (Algemene Inlichtingen- en Veiligheidsdienst, red.), en die legt ons deze maatregelen op’, verklaart commercieel directeur Marcel van Oirschot. En de AIVD stelt die eisen omdat Fox-IT onder meer apparatuur levert voor het versleutelen van data voor de overheid. ‘Ook leveren wij die klant onze DataDiode, die ervoor zorgt dat gegevens alleen van a naar b gestuurd kunnen worden. Kan de ontvanger niet terugpraten, dan kan van daar ook geen informatie worden opgehaald door onbevoegde derden’, legt hij uit.

Luie hacker

Die Datadiode wordt ook ingezet voor de beveiliging van data voor de besturing van olie-, gas- en elektriciteitsleidingen. Maar in de industrie wordt, voor de communicatiebeveiliging binnen en tussen plants en de diverse schakels in de toeleverketen – van machine naar machine en van mens tot mens – dergelijke technologie nog nauwelijks toegepast, geeft Van Oirschot aan. Terwijl dat voor de hacker een steeds interessantere markt wordt. ‘Een hacker is lui. Net als de inbreker kiest die voor het huis van de buren als hij denkt daar makkelijker binnen te komen en meer te kunnen halen. Dus begon hij met zijn inbreekwerk bij de banken. Die zijn zich daarop veel beter gaan beveiligen. Waarna de verzekeraars aan de beurt waren, want ook daar gaan grote bedragen om. Inmiddels is het ook daar steeds lastiger om binnen te komen, dus gaat hij op zoek naar andere sectoren waar veel te halen valt. Zoals de internetwinkels, vooral aan de leverancierskant. Om honderd iPhones op een ander adres te laten bezorgen of de betaling naar een ander rekeningnummer te leiden.’

Volgende slachtoffer in de rij is de industrie met al haar ERP-portals en online productie- en verpakkingslijnen

Het volgende slachtoffer in de rij is, naar Van Oirschot’s overtuiging, de industrie met al haar ERP-portals en online productie- en verpakkingslijnen. ‘Maar de kennis van dat gevaar is daar nog heel basic. Uit onderzoek van Deloitte blijkt dat acht van de tien industriële bedrijven al zijn gehackt, maar vaak merken die daar niets van. Uit ander onderzoek, van het NCSC (Nationaal Cyber Security Centrum, red.), komt naar voren dat hackers pas als ze gemiddeld tweehonderd dagen binnen zijn, worden gedetecteerd (met technologie als Fox-IT in huis heeft, red.). Of doordat hackers zoveel ‘herrie’ maken dat de ict’ers het wel móeten merken. Bijvoorbeeld omdat ze geconfronteerd worden met een spam-aanval of gebeld worden door de internetprovider die de grote stroom gekopieerde data die het bedrijf uitgaat begint op te vallen. Vaak wordt bewust op de ene plek veel herrie gemaakt, zodat die ene ict’er waar een bedrijf over beschikt te druk is om de cyberinbraak op een andere plek te kunnen voorkomen.’

Ip verhandelen

Van Oirschot verwijst regelmatig naar allerhande onderzoek, om te voorkomen dat het idee ontstaat dat hij onrust zaait ten faveure van de eigen business, terwijl daar geen aanleiding voor zou zijn. ‘Tal van onderzoeken (zie kader ‘Andere onderzoeken’, red.) tonen aan dat na de banken en de verzekeraars nu de retail, logistieke bedrijven en hightech-industrie aan de beurt zijn. En ook blijkt dat bijvoorbeeld machinebouwers nauwelijks geld over hebben voor een ervaren ict’er. Met als gevolg dat de inbraken bij hun klanten plaatvinden via onder meer de remote maintenance-verbindingen met hun installed base.’ In de industrie gaat het de hackers erom geldstromen om te buigen, maar ook om ip te vergaren en verhandelen. Dat laatste gebeurt op een tweede internet, wel ‘darkweb’ genoemd. ‘Wie die naam verzonnen heeft, weet ik niet, maar daar wordt van alles verhandeld. Via een speciale browser die je anonimiteit borgt – de Tor-browser bijvoorbeeld – krijg je toegang tot marktplaatsen waar voor een paar dollar emailadressenlijsten verkocht worden en, voor hogere bedragen, wapens, medicijnen en drugs – en ook gedetailleerde databases, compleet met rekeningnummers en natuurlijk ip. Want dat kan een concurrent jaren ontwikkeling schelen. Inbraken kunnen de slachtoffers hun voorsprong kosten, maar ook forse reputatieschade berokkenen.’

Van Oirschot onderscheidt drie categorieën: hobbyhackers – die vooral irritant zijn –, professionele hackers en overheden. ‘Die laatste groep huurt dikwijls de tweede in. Nee, dat zijn niet zozeer de West-Europese overheden, maar wel de Amerikaanse, uit hun behoefte aan controle. En de Russische en Chinese. China steeds als slecht voorbeeld opvoeren, dat lijkt gemakkelijk. Maar wij vinden vaak logfiles die gesteld zijn in Chinese tekens; dan is het onwaarschijnlijk dat er een westerse hacker bezig is geweest.’ Zijn dringende advies aan de managers van Nederlandse industriële bedrijven met een vestiging in China: ‘Koppel die los van de vestigingen hier of investeer in de beveiliging. Nee, een virusscanner installeren en een goede back-up zijn echt niet voldoende. En ga je op zakenreis naar China, gebruik dan een andere laptop en hang die – weer thuis – nooit aan het bedrijfsnetwerk.’

Forse groei

Ter onderbouwing van zijn betoog geeft Marcel van Oirschot een lijst van onderzoeksrapporten mee (zie kader). Intussen groeit Fox-IT fors. Precieze getallen kan hij niet noemen – sinds de overname in november door het Britse NCC mogen de cijfers alleen nog via dit multinationale, beursgenoteerde internetbeveiligingsbedrijf naar buiten. Wel mag hij kwijt dat de Delftse onderneming sinds de start in 1999 elk jaar ‘met double digit percentages’ is gegroeid. Inmiddels staan 225 mensen op de loonlijst, onder wie veel ethical hackers. ‘Natuurlijk zit er wel een gewezen hobbyhacker tussen, maar iedereen die hier werkt is gescreend door de AIVD. Nee, we betalen hier normale salarissen. Zie het als een roeping, zoals anderen kiezen voor het beroep van onderwijzer of verpleger.’

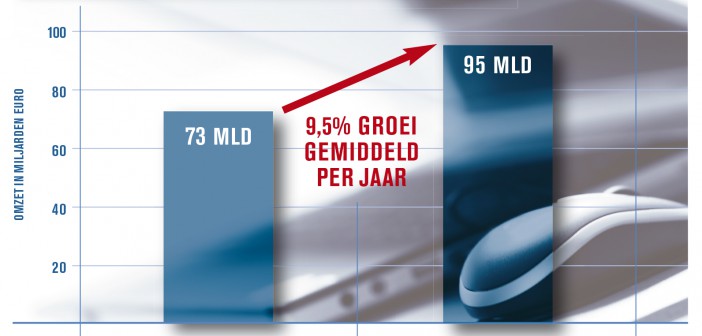

Stevige groei wereldmarkt voor cybersecurity

Bron: Gartner, Markets and Markets (bewerking door ABN AMRO)

Staan er digitale achterdeuren open?

Aandrijftechnologiebedrijf Lenze heeft recent geïnventariseerd of er ‘digitale achterdeuren’ openstaan. ‘Wij investeren fors in cybersecurity en hebben daarvoor wereldwijd ruim vijftig medewerkers rondlopen’, vertelt Marc Vissers. ‘Maar nog niet iedereen in de keten is zich voldoende van de gevaren bewust, merken we. Als onze eindklanten de veiligheid niet op orde hebben, kunnen wij alsnog een probleem krijgen.’ Want voor het onderhouden van de Lenze-modules in productiemachines belt het bedrijf in, net als om storingen te verhelpen en software-updates uit te voeren. ‘Als die eindklant zijn deel van de communicatie niet goed beveiligd heeft, kunnen we tijdens dat inbellen gehackt worden. Met bijvoorbeeld als risico dat een hacker de machinebesturing overneemt.’ Om zulke situaties te voorkomen, werkt Lenze samen met machinebouwers en eindklanten aan het opstellen, implementeren en voortdurend updaten van protocollen. ‘Daarin staat onder meer welke medewerkers welke vrijgave krijgen. Zelf laten wij daarvoor onze mensen screenen.’

Wet bescherming persoonsgegevens: grote gevolgen voor de keten

De nieuwe Wet bescherming persoonsgegevens, op 1 januari 2016 ingegaan, kan grote gevolgen hebben voor het mkb. Pijnpunt is de ‘meldplicht datalekken’, de verplichting om een ernstig datalek, waarbij persoonsgegevens zijn verloren of gestolen, direct te melden bij het College Bescherming Persoonsgegevens. De nieuwe wet zegt dat ondernemers moeten aantonen dat ze niet nalatig zijn geweest. Wie ernstig blundert, of verzuimt om een datalek te melden, kan rekenen op maximaal 820.000 euro boete, of tien procent van de jaaromzet. De eindverantwoordelijke voor gevoelige data is ook eindverantwoordelijk voor de beveiliging daarvan, stelt die wet. Dat legt een nieuwe uitdaging bij kleine bedrijven waar de it-kennis vaak gering is. Omdat voor een ondernemer niet te doorgronden is of de partijen waarmee hij samenwerkt de juiste maatregelen getroffen hebben, raadt Marcel van Oirschot aan minimaal een ‘bewerkersovereenkomst’ op te stellen. Dat is een wettelijk verplicht document voor ondernemers die het verwerken van persoonsgegevens aan een andere partij willen uitbesteden. Het biedt de mogelijkheid om partijen vooraf verantwoordelijk te stellen bij mogelijke nalatigheid. Alternatief is een ‘it-audit’ (een robuustheidstest) te laten uitvoeren. ‘Dat behoort tot onze service. Het biedt geen garantie dat de it veilig genoeg is, maar brengt wel de risico’s in kaart.’

ABN AMRO pleit voor openheid over cybercrime-aanvallen

In een recent rapport pleit ABN AMRO voor openheid over cybercrime-aanvallen: ‘Dan kunnen nieuwe typen cybercrime-software snel gesignaleerd en onderzocht worden. Delen van informatie en kennis verbetert de cybersecurity in het hele bedrijfsleven.’ Zie voorts de site van Link voor een overzicht van relevante onderzoeken en publicaties.